İnternette düzenli olarak takip ettiğim eğitim ve haber amaçlı web sayfalarından bir tanesi Wi-Fi hacklerine (Kablosuz Ağ Saldırılara) adanmış yeni bir yazı dizisi başlattı. Yazılar muhtemelen teknolojilerin temellerinden başlacak ve 9-10 civarında makaleden oluşacak. Ben de makaleler yayınlandıkça, bunları tercüme ederek Ağ Güvenliği konusunda Türkçe kaynaklara destek olmaya çalışacağım.

Uyarı: Bu yazı dizisi eğitim amaçlıdır. Lütfen gerçek kullanıcılar veya sistemler üzerinde denemeyiniz.

Hack işine girmeden önce bazı temel terim ve teknolojileri bilmeniz gerekir. Ancak bundan sonra kendi saldırılarınızı geliştirirsiniz.

Aşağıdaki kılavuzlar; Saha Taraması, DOS saldırıları, parola korsanlığı (WEP, WPA, WPA2, WPS ve WPA-kurumsal), sahte AP’ler, Evil twins, Wi-Fi MitM ve Wi-Fi gözetimi gibi konuları kapsayacaktır. Son olarak, Bluetooth’u nasıl hackleyeceğimizi inceleyeceğiz (evet, biliyorum, teknik olarak Wi-Fi değil, ama bu da ilginç bir konu).

Wi-Fi hacking yolculuğumuza başlayabiliriz!

1. Adım: Terminoloji

Wi-Fi’yi nasıl hackleyeceğimizi gerçekten anlamak için, temel terimleri ve kullanılan teknoloji ayırmamız gerekiyor. İlk olarak, bazı terimleri ele alalım.

Radyo frekansı (RF) sinyalini gönderen erişim noktası; AP (İng: Access Point) olarak bilinir. Bu AP’ler, bir dizi farklı standartlara uyan sinyalleri (2.4 ve 5 Ghz arasında) gönderme ve alma yeteneğine sahiptir. Bu standartlar 802.11a, 802.11b, 802.11g, 802.11n ve 802.11ac olarak bilinir. Çok yakın bir gelecekte, 802.11ax olarak adlandırılan yeni bir standart göreceğiz.

Aşağıdaki tablo, bu Wi-Fi standartlarının temel özelliklerini özetmektedir.

Bu standartlar genellikle geriye dönük olarak uyumludur, yani bir kablosuz n protokolü g ve b sinyallerini de alabilir. Biz bu standartların en yaygın olarak kullanılan b, g ve n protokollerine odaklanacağız.

Not: Tüm dünyada kullanılan frekans bantlarını detaylı incelemek için Wikipedia’daki WLAN kanalları sayfasına göz atabilirsiniz.

2. Adım: Güvenlik Teknolojisi

Hackerların bakış açısından, kablosuz teknolojileri saldırılar için en uygun özellikleri taşımaktadır. Örneğin; Bir saldırı başlatmanız için kurbanın sadece kablosuz ağ kapsama alanına girmeniz yeterlidir yada sizin hiç zahmet çekmenize gerek kalmayabilir, çünkü kurban sizin bulunduğunuz yere kadar yayın yapıyordur. 🙂

Doğası gereği güvenli olmayan bir teknoloji olan Wi-Fi’yi güvenli hale getirmek için birçok güvenlik teknolojileri uygulandı. Saldırı yaklaşımımız, bu güvenlik teknolojilerinden hangisinin uygulandığına bağlı olarak değişecektir.

Öyleyse, bu güvenlik teknolojilerine bir göz atalım.

WEP

WEP (wired equivalent privacy veya kablolu eşdeğer gizlilik), kullanılan ilk kablosuz güvenlik protokolüydü. Adından da anlaşılacağı gibi, son kullanıcıya kablolu bir ortamda sunulan gizliliğe eşdeğer bir güvenlik sağlamak için tasarlanmıştır. Maalesef güvenlik konusunda başarısız oldu.

Bir dizi nedenden ötürü (RC4 şifreleme algoritmasının hatalı bir şekilde uygulanmasından dolayı) WEP’i 2-3 dakika içerisinde kırmak mümkündür. Bunun nedeni WEP’in veri akışında yakalanabilen çok küçük (24-bitlik) bir başlatma vektörü kullanması ve bu vektörün daha sonra istatistiksel teknikler kullanarak şifreyi bulmak için kullanılmasıdır.

4-5 sene önce ev ortamında ve işletmelerde sıkça kullanıldığını görüyordum. Günümüzde artık neyseki denk gelmiyorum.

WPA

WPA, kablosuz ağ endüstrisi tarafından WEP’in bilinen zayıflıklarına gidermek için çıkarılan bir protokoldür. Halen kullanımda olan WPA1 ve WPA2 ile 2018 Haziran ayında duyurulmuş olan WPA3 adında 3 türü mevcuttur.

WPA’da, yeni donanım gerektirmeden WEP’in güvenliğini artırmak için, Geçici Anahtar Bütünlüğü Protokolü (TKIP, Temporal Key Integrity Protocol) kullanıldı.

WPA2-PSK

WPA2-PSK, ev veya küçük işletme kullanıcıları için kullanılan WPA2 protokolüdür. Adındaki uzantısından da anlaşılacağı gibi, önceden paylaşılmış bir anahtar (PSK, pre-shared key) kullanmaktadır. Bugün hemen hemen tüm ev ve küçük işletmelerde bu güvenlik standardı kullanılmaktadır. 2017 Ekim ayında duyurulan KRACK saldırılarısına karşı kısmen savunmasızdır.

2007’de Wi-Fi Korumalı Kurulum veya WPS olarak adlandırılan bir özellik duyurulmuştu, bu WP2-PSK’daki güvenliği atlamamıza izin veriyor. Gelecek yazılarda WPA2-PSK’ya düzenlenen birkaç saldırıya bakacağız.

WPA2-AES

WPA2-AES, WPA2’nin kurumsal uygulamasıdır. Verileri şifrelemek için AES (Advanced Encryption Standard) kullanır ve en güvenli olanıdır. Genellikle kimlik doğrulaması için ayrılmış bir RADIUS sunucusu ile birleştirilir.

Her ne kadar kırmak mümkün olsa da, WPA2-PSK’ye göre daha zordur.

3. Adım: Kanallar

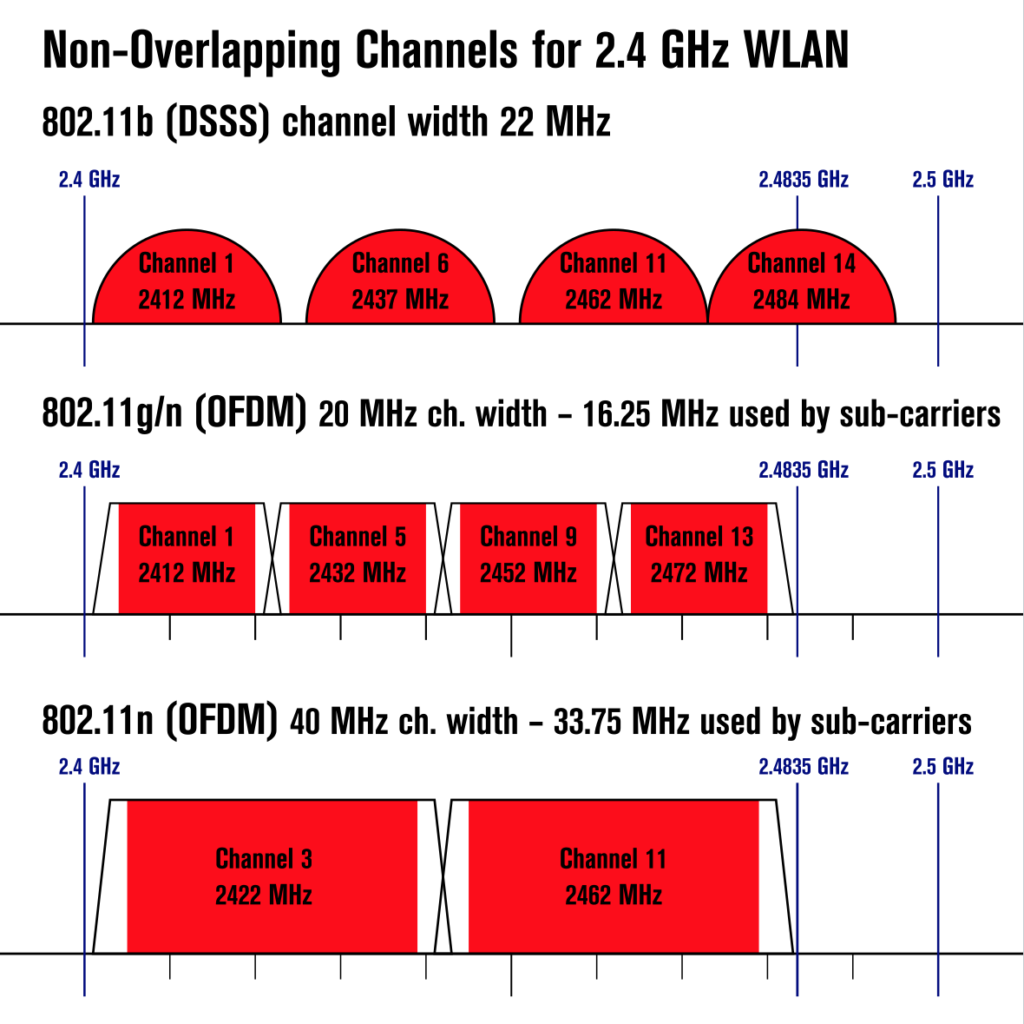

Evinizdeki radyoda farklı yayınları dinlemek için çeşitli kanallar bulunmaktadır, Wi-Fi protokolünde de benzer şekilde birden fazla kanal vardır, böylece çeşitli iletişim akışları birbirine karışmaz. 802.11 standardı, 1’den 14’e kadar olan kanallara izin vermektedir.

Kanalların kullanımı ülkelerin yasal düzenlesine tabiidir. ABD’de, FCC, kablosuz iletişim kanallarını düzenler ve yalnızca 1’den 11’e kadar olan kanalların kullanılmasına izin verilir. Avrupa’da, bu kanallar 1’den 13’e ve Japonya’da 1’den 14’e kadar kullanır. Diğer ülkelerin büyük çoğunluğu Avrupa standartlarını kullanmaktadır.

Hacker için; ABD’de kullanılmayan 12, 13 ve 14 numaralı kanallar, sahte bir AP yaratmak için yararlı olabilmektedir.

Her kanalın merkezi frekansı etrafında 22 Mhz bant genişliği vardır. Herhangi bir frekans çakışmasından kaçınmak için, AP bu kanallardan herhangi birini kullanabilir. Amerika ve dünyada en çok kullanılan kanal listesini aşağıdaki tablodan bakabilirsiniz.

Her kanalın merkezi frekansı etrafında 22 Mhz bant genişliği vardır. Herhangi bir frekans çakışmasından kaçınmak için, AP bu kanallardan herhangi birini kullanabilir. Amerika ve dünyada en çok kullanılan kanal listesini aşağıdaki tablodan bakabilirsiniz.

4. Adım: Datagramlar ve Frameler

Kablosuz datagramların yapısının anlaşılması, başarılı kablosuz korsanlığı için kritik öneme sahiptir. Ancak bu şimdi giriş konusunun kapsamı dışında. Gelecek derslerde gerektiğinde bu bilgilerin bir kısmını tanıtacağım, ancak bundan sonra diğer kaynaklardan gelen kablosuz frameleri ve datagramları incelemek için biraz zaman ayırmak isteyebilirsiniz.

5. Adım: Sinyal Gücü

ABD’de FCC, diğer birçok düzenlemerin yanı sıra kablosuz erişim noktasının gücünü de düzenler. FCC, erişim noktasının 27 dBm’yi (500 miliwatt’ı) geçemeyeceğini söylemektedir. Bu sınır birçok AP’de içinde kayıtlıdır, ancak bu sınırlamayı değiştirebilir ve geçersiz kılabiliriz. Bu, diğer teknikler arasında, sinyalin kuvveti kritik olan evil twins ve hileli erişim noktaları kurma konusunda hacker için yararlı olabilir.

6. Adım: Aircrack-Ng

Wi-Fi korsanlığımızın çoğu için Kali’de bulunan aircrack-ng’i kullanıyor olacağız. Cowpatty ya da reaver gibi diğer araçları kullandığımız bu saldırılarda bile, hack’in bir parçası için aircrack-ng takımını kullanacağız, bu yüzden buna aşina olmamız gerekiyor.

Muhtemelen size yakın gelecekte aircrack-ng hakkında bir eğitim vereceğim.

7. Adım: WiFi Adaptörleri

Etkili bir Wi-Fi hacker olmanın önemli ihtiyaçlarından birisi de Wi-Fi bağdaştırıcısıdır. Genelde, dizüstü veya masaüstü bilgisayarınızdaki Wi-Fi bağdaştırıcısı, bizim amacımız için yetersiz kalmaktadır. İhtiyacımız olan anahtar yetenek, paketlerin erişim noktasına enjekte edilebilmesi ve çoğu değirmeni kullanan kablosuz adaptörlerin paket enjekte edememesidir. Aircrack-ng’nin kendi araçlarıyla çalışabilen Wi-Fi adaptörlerinin bir listesi var. Bu listeyi kontrol ederek kendi ağ adaptörünüzü alabilirsiniz.

Ben Alfa AWUS036NH USB kablosuz adaptörünü tavsiye ederim. Benim kullandığım bu. 30 $’dan 50 $’a kadar çeşitli yerlerden bunu temin edilebilirsiniz.

Bu adaptör ihtiyacınız olan her şeyi yapar, hızlıdır, harici bir antene sahiptir, Kali tarafından tanınır ve sürücülerini otomatik olarak yükler. Ayrıca, 1000mw ve 2000mw sürümlerinde olduğu gibi. FCC, hileli erişim noktası korsanlarında kritik olabilecek 500mw’lik sinyal gücünü sınırlar.

8. Adım: Antenler

Antenler temel iki tiptedir, omni-directional (çok yönlü) ve directional (yönlüdür). Çoğu AP ve kablosuz adaptörler, her yöne gönderilip alındıkları anlamına gelen, çok yönlü antenler gibi çalışırlar.

Size önerdiğim Alfa kart, çok yönlü bir harici anten ile geliyor, ancak 5dBi’lik bir kazanç elde ediyor (Kazanç, bir ölçüdür.

Antenlere uygulandığında, antenin sinyalini ne kadar artırabileceğini ölçmemizi sağlayacak). Bu, sinyale odaklanarak sinyali artırabileceğimiz anlamına geliyor. Buna ek olarak, belirli sinyalleri daha iyi almak için adaptörü bir duvar veya pencere üzerine monte etmek için bir anten uzatma kablosusuna ve bir vantuza da ihtiyacınız olabilir.

Yönlü antenler, uzaktan erişim noktalarına ulaşmaya çalışırken hacking için de yararlı olabilirler. Endüstriyel ortamlarda, 100 mil veya 160 km uzunluğunda yönlendirilmiş antenler kullanılarak gönderilen ve alınan Wi-Fi sinyalleri görebilirsiniz . Çoğu ticari yönlü antenler ile, 4 km veya 2,4 mil kadar uzaktan sinyal alabilirsiniz.

Genellikle 100 $’ın altında bir paraya 15dBi ile 20dBi arasında bir kazanç elde eden bir anten satın alabilirsiniz. Yukarıda örneğini gördüğünüz Yagi Anteni, önemli mesafeler boyunca kablosuz olarak korsanlık yapmak için kullanılan yönlü bir antendir.

Şimdilik bu kadar

Biliyorum, bir Wi-Fi’yi hacklemek için heyecan duyuyorsunuz. Çok yakında, neredeyse herkesin kablosuz internetini kırabileceksiniz.

Pingback: Wi-Fi Hacking: Aircrack-Ng Suite ile Başlayalım | Baris Kayadelen .deb